ii4gsp

wargame.kr 9번 [DB is really GOOD] 본문

이 데이터베이스의 종류가 뭔지 물어보고

user name과 데이터베이스의 관계를 찾아야 한다고 한다.

Start를 눌러주자

로그인창이 나온다.

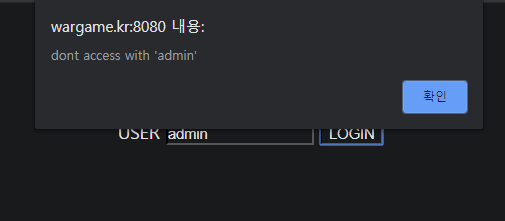

admin을 입력해보자

admin으로 접근하지 말라고 한다.

다른 문자들을 넣어보자.

!, @, #, $, % 등 특수문자들을 넣어보았지만 모두 똑같이 로그인이 되고 아무런 동작을 하지않는다.

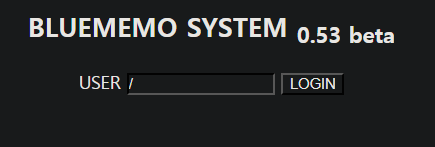

/를 넣어 로그인을 하였을때 에러가 발생하였다.

에러를 분석해보면

./db/wkrm_"입력한 문자".db에 저장이 된다.

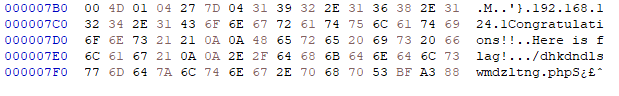

저 경로로 /대신 아까 접근 제한을받은 admin의 db파일을 열어보자.

url을 입력하면 db파일이 다운받아진다.

db파일을 hxd로 열고 밑으로 내려보니 "Congratulation!! Here is flag!"라는 문자가 보인다.

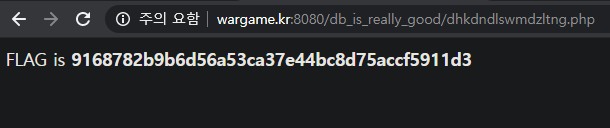

flag가 있는 경로는 /dhkdndlswmdzltng.php가 되겠다.

'웹 해킹 > wargame.kr' 카테고리의 다른 글

| wargame.kr 8번 [strcmp] (0) | 2020.01.14 |

|---|---|

| wargame.kr 7번 [md5 password] (0) | 2020.01.14 |

| wargame.kr 6번 [fly me to the moon] (0) | 2020.01.14 |

| wargame.kr 5번 [WTF_CODE] (0) | 2020.01.14 |

| wargame.kr 4번 [login filtering] (0) | 2020.01.14 |

Comments