ii4gsp

Pwnable.kr - fd 본문

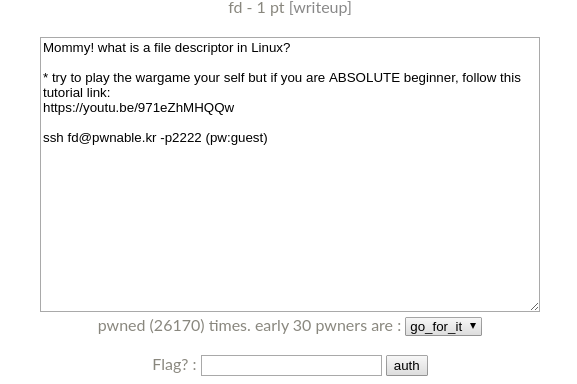

ssh fd@pwnable.kr -p2222로 서버를 접속해주자.

접속 후 파일을 확인해보면 fd, fd.c, flag파일이 보인다.

권한이 없기때문에 flag파일을 볼 수 없다.

소스코드를 보도록 하자.

read() 함수에서 첫번째 인자fd가 0이면 표준 입력, 1이면 표준 출력, 2이면 표준 에러가된다.

fd는 argv[1]을 통해 입력을 받고 0x1234만큼 뺀다.

0x1234는 10진수로 4660이다.

argv[1]에 4660을 넣어주면 4660 - 4660 = 0 임으로 표준 입력을 할 수 있다.

buf는 "LETMEWIN"이여야 하며 fd의 값을 0으로 하게 해서 입력을 받도록 하고, LETMEWIN을 입력하면 된다.

Flag: mommy! I think I know what a file descriptor is!!

'시스템 해킹 > pwnable.kr' 카테고리의 다른 글

| Pwnable.kr - random (0) | 2020.02.04 |

|---|---|

| Pwnable.kr - passcode (0) | 2020.02.04 |

| Pwnable.kr - flag (0) | 2020.02.04 |

| Pwnable.kr - bof (0) | 2020.02.04 |

| Pwnable.kr - collision (0) | 2020.02.04 |

Comments